« Si tu ignores ton ennemi et que tu te connais toi-même, tes chances de perdre et de gagner seront égales. »–Sun Tzu, L’art de la guerre

Le moment n’a jamais été aussi propice à la cybersécurité. Les cryptomonnaies commencent peu à peu à rentrer dans la norme. Les vulnérabilités zero day se monnaient au grand jour jusqu’à 1,5 million de dollars pièce. Les attaques étatiques et les piratages à grande échelle sont devenus une réalité quotidienne tout comme les grandes entreprises qui sont ciblées par des équipes de hackers professionnels. Le ransomware touche désormais les consommateurs et les PME. Les vastes réseaux d’objets connectés, à peine sécurisés, sont la cible parfaite pour faire émerger de nouveaux botnets. Une seule conclusion : la cybersécurité a un bel avenir devant elle.

« S’il se prépare en tous lieux, il sera partout en défaut. » – Sun Tzu, L’art de la guerre

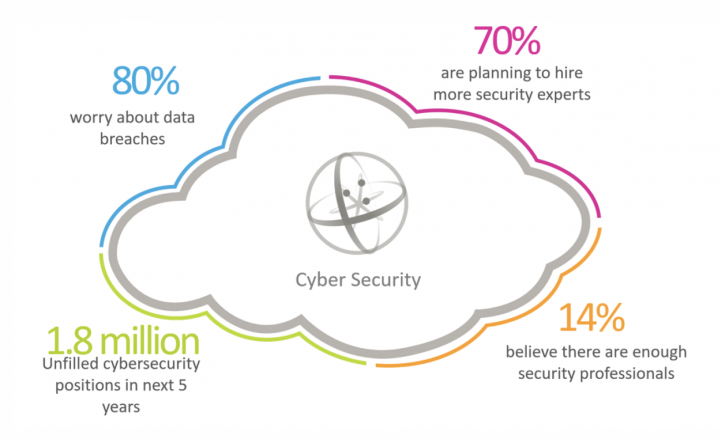

Alors que l’effervescence règne chez les assaillants, regardons de l’autre côté du ring. La plupart des entreprises sont bien préparées… mais pour la bataille passée, avec des outils et stratégies qui suffisaient contre les loups solitaires, les hacktivistes et les menaces internes. La bonne nouvelle est qu’en raison des récents piratages médiatisés, faisant courir le risque de graves préjudices pour l’image de marque et les résultats des entreprises, la sécurité est désormais considérée comme un problème concernant l’ensemble de l’organisation et pas simplement l’informatique. Les budgets sont en hausse : 70 % des employeurs à travers le monde prévoient de renforcer leurs équipes de cybersécurité.

Positif en apparence, il y a cependant un problème : la pénurie d’effectifs. Selon le chiffre largement repris, d’ici les cinq prochaines années, on comptera 1,5 million de postes non pourvus. Un chiffre qui monte même à 1,8 millions avec la dernière mise à jour de l’étude. Il n’est donc guère surprenant que le salaire annuel médian dans la cybersécurité atteigne 124 000 dollars voire, pour certains experts du secteur, dépasse 200 000 dollars. Le déficit de compétences est encore plus inquiétant, alors que seuls 23 % des responsables informatiques jugent leur équipe de sécurité bien formée et à niveau et que seulement 14 % des entreprises pensent qu’il existe une profusion de professionnels de sécurité qualifiés disponibles sur le marché.

« Un grand capitaine […] n’a pas de dispositions constantes, de même que l’eau n’a pas de forme fixe. » –Sun Tzu, L’art de la guerre

Il n’y a hélas pas vraiment de solution simple à ce problème. Lors que la demande est à ce point supérieure à l’offre, la meilleure approche consiste à combiner différentes initiatives à court et à long terme, en espérant combler les lacunes avant qu’il ne soit trop tard.

Laformationsera un élément critique, alors que 87 % des experts en cybersécurité déclarent aujourd’hui qu’il ne s’agit pas de leur métier d’origine. Ilpourrait être vital d’attirer plus de femmes dans le secteur de la cybersécurité, à l’image de ce qui ‘est passé dans celui de la comptabilité dans les années 50. L’inégalité actuelle entre les sexes dans ce métier est alarmante : environ 90 % des experts en cybersécurité sont des hommes, alors que des conférences telles que DEFCON nous montrent que les femmes sont plus qu’à la hauteur et possèdent les compétences requises.

Malheureusement, même si nous concentrons nos ressources et notre attention sur la formation dès à présent, il nous faudra des années pour rattraper le retard. Alors, quelles sont les solutions envisageables pour les quelques années qui viennent ?

On puet voir dans l’automatisation l’une de ces solutions. Les compétences Python/PowerShell s’affirment rapidement comme faisant partie des plus importantes à posséder. Le nombre d’experts en sécurité étant limité, il est souhaitable d’en amplifier et démultiplier l’impact mais aussi la productivité. Le défi consiste à trouver du personnel compétent à la fois en matière de sécurité et d’automatisation.

Le manque de ressources humaines qualifiées explique aussi pourquoi le secteur de la sécurité informatique cherche de l’aide du côté de nos amies les machines, avec l’essor Machine Learning et l’intelligence artificielle ou encore des solutions analytiques. N’oublions pas que ces mêmes technologies peuvent également servir pour des attaques. Or, s’il existe une seule leçon à retenir pour chacun d’entre nous, c’est que les auteurs de cyberattaques savent bien mieux distinguer les technologies qui fonctionnent de celles qui ne font que donner un sentiment illusoire de sécurité.

Autre pratique courante des entreprises ayant besoin de compétences et de connaissances difficiles à trouver : l’externalisation ou le recours à des services managés. S’il s’agit certainement d’une stratégie pertinente, celle-ci a ses limites. En effet, ce n’est pas parce qu’il est possible d’externaliser la quasi-totalité des postes de sécurité que c’est nécessairement une bonne idée. La vraie bonne idée est de conserver certains d’entre eux en interne.

L’orientation vers plus de cloud et de solutions « as a Service » est sans doute l’une des approches les plus répandues, qui s’avère très efficace pour remédier au problème. Toutefois, la capacité à trouver le bon partenaire et à bien se préparer revêt une importance croissante, tandis que les prestataires cloud se muent en véritables concentrateurs de données, en prise directe avec les réseaux internes des entreprises.

« La force qui lui est imprimé est minime, les résultats sont énormes. » –Sun Tzu, L’art de la guerre

Cloud, apprentissage automatique, intelligence artificielle… autant de concepts séduisants et à la mode qui auront certes leur utilité à l’avenir mais qui ne résolvent pas le problème auquel nous sommes confrontés aujourd’hui. La création d’une toute nouvelle forme d’entreprise, axée en priorité sur le cloud, n’a rien de comparable avec le fait de porter sur ses épaules un mastodonte comptant des milliers d’applications, dont bon nombre ont été héritées à travers des acquisitions.

Selon Gartner, en 2023, 90 % des applications actuelles seront encore en usage. Cela implique l’existence de dizaines de milliers de logiciels que les départements informatiques des entreprises vont devoir évaluer, comprendre et sécuriser. C’est là l’un des principaux avantages des attaquants sur les défenseurs : tandis que les seconds doivent protéger chaque ressource disponible, les premiers n’ont souvent qu’à découvrir un seul maillon faible pour faire tomber tous les dominos informatiques. Le concept de mouvement latéral des assaillants et de la théorie des graphes constitue un vaste sujet en lui-même et mérite un article dédié.

Nous avons tous rencontré des programmeurs autodidactes en entreprise, des utilisateurs qui ont tenté d’améliorer les processus métiers en écrivant des petits scripts ou des macros VBA, soudain devenus des composants indispensables aux opérations quotidiennes et finissant par être utilisés par des milliers d’employés. Les applications et sources de données de ce type sont souvent ignorées : l’informatique ne souhaite pas y toucher, aucun budget n’est affecté à leur correction ou à leur sécurisation et elles sont en définitive vouées à être remplacées par une autre application, plus professionnelle, très prochainement (une excuse resservie depuis des années). Il est bien beau de protéger vos bases de données clients critiques à l’aide d’un puissant moteur analytique et d’une dose d’intelligence artificielle mais cette protection est vaine si les mêmes données sont accessibles dans une base Microsoft Access hébergée sur un serveur de fichiers Windows Server 2003.

Afin de prendre ce défi à bras-le-corps, les entreprises doivent se mettre en quête de solutions qui leur permettront de sécuriser de grandes quantités d’applications et de données sur divers systèmes, et d’y accéder à partir de différents équipements et réseaux. Vous devez en effet fournir à votre équipe limitée d’experts en sécurité des outils éprouvés, simplifiant la mise en œuvre de méthodes générales et reproductibles pour la protection de ces applications et des données.

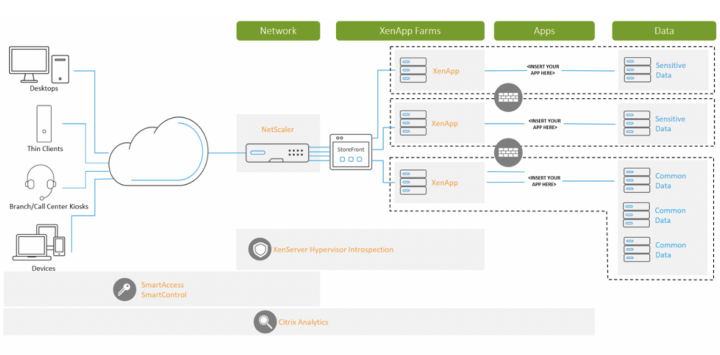

Citrix offre précisément cette fonctionnalité, en permettant de centraliser toute application Windows Linux, même SaaS, de surveiller et d’enregistrer les accès à celle-ci et d’appliquer un panel étendue de fonctions de sécurité, allant de l’authentification multifacteur à des règles contextuelles. Si vous y ajoutez des avantages opérationnels, allant de l’audit initial de sécurité de l’application aux capacités de correction rapide (avec l’app layering), il devient possible de gérer toutes les images et de contrôler des ensembles de machines à partir de consoles d’administration centralisées.

Les solutions réseau de Citrix jouent un rôle majeur dans cette architecture. Les mots de passe ont été identifiés comme l’un des maillons les plus faibles de nos modèles actuels de sécurité et NetScaler est la solution appropriée pour y remédier, que ce soit au moyen de règles contextuelles ou par la prise en charge d’un large éventail d’options d’authentification multifacteur (nFactor permettant de mettre en œuvre une logique et un traitement avancés) ou que divers prestataires d’identité puisse fournir des points authentification centralisés ou encore la prise de charge de fédération de façon à en finir totalement avec les mots de passe.

Citrix peut aussi contribuer à la sécurité des utilisateurs mobiles, de leurs appareils et de leurs applications. Le MAM (Application mobile Management) porte sur la protection et la gestion des applications mobiles en tant que composants individuels, à travers des micro-VPN applicatifs, des conteneurs de sandbox cryptés et des contrôles à base de règles. Là encore, il est possible de centraliser l’administration de ces fonctions de sécurité et leur déploiement sur toute application mobile développée en interne.

Enfin, Citrix peut faciliter la protection des fichiers et documents mais offrent aussi une alternative rapide et sûre pour certains processus existants. Les échanges d’informations par e-mail sont de plus en plus controversés avec les nouvelles réglementations sur la protection des données personnelles, à l’exemple du RGPD, qui imposent d’être en mesure, dès lors qu’une demande aura été faite, de les supprimer ainsi que toutes les copies

Pour contrer la nouvelle génération de hackers, les entreprises doivent être bien préparées, en se dotant d’équipes d’experts et de professionnels hautement qualifiés et correctement formés. En les rendant aussi efficaces que possible et en leur fournissant les outils adéquats pour protéger ses ressources, une entreprise augmentera nettement ses chances de succès.

« Connais ton ennemi et connais-toi toi-même ; eussiez-vous cent guerres à soutenir, cent fois vous serez victorieux. » –Sun Tzu, L’art de la guerre

https://citrixblogs.wpengine.com/2017/10/24/the-art-of-cyberwar/